هیچ محصولی در سبد خرید نیست

SHA الگوریتم هَش اَمن

3 دقیقه مطالعه

1. مقدمه: هش و اهمیت آن

در دنیای امروزی که امنیت دیجیتال برای تمامی فعالیتهای اینترنتی نقش حیاتی دارد، الگوریتمهای هش جایی خوش کردهاند. یکی از مهمترین این الگوریتمها، SHA یا Secure Hash Algorithm است که تقریباً در تمام سامانههای رمزنگاری، بلاکچین، ذخیرهسازی امن پسوردها و حتی امنیت سایتها کاربرد دارند. اما SHA دقیقاً چیست و چرا اینقدر اهمیت دارد؟ در این مقاله به زبانی ساده و حرفهای، هر آنچه باید درباره SHA بدانید را بررسی میکنیم.

2. تاریخچه الگوریتم SHA

الگوریتم SHA نخستینبار در اوایل دهه ۹۰ میلادی توسط آژانس امنیت ملی آمریکا (NSA) و موسسه استانداردهای فناوری و علم آمریکا (NIST) ارائه شد. SHA-0 نخست گسترش یافت ولی به جهت ضعف امنیتی سریعاً جای خود را به SHA-1 داد. بعد از کشف آسیبپذیریها، نسخههای پیشرفتهتر یعنی SHA-2 و در نهایت SHA-3 توسعه یافتند که امروزه استاندارد غالب در اکثر نرمافزارهاست.

3. انواع الگوریتمهای SHA (جدول زیر خلاصه میشود)

| نام الگوریتم | سال معرفی | اندازه خروجی | امنیت فعلی | کاربرد اصلی |

|---|---|---|---|---|

| SHA-0 | 1993 | 160 بیت | ناامن | منسوخ |

| SHA-1 | 1995 | 160 بیت | ناامن | قدیمی، تاریخی |

| SHA-2 | 2001 | 224/256/384/512 بیت | امن | SSL/TLS، رمزنگاری، بلاکچین |

| SHA-3 | 2015 | متغیر تا 512 بیت | بسیار امن | آینده رمزنگاری |

توضیح: SHA-2 در انواع مختلف (SHA-224، SHA-256، SHA-384 و SHA-512) ارائه شده و در پروتکلهای امنیتی فعلی استاندارد است.

SHA الگوریتم هَش اَمن

4. مفاهیم پایه: هش، امنیت و تصادم

هش (Hash)؛ یک تابع ریاضیاتی است که دادههای ورودی با اندازه دلخواه را به یک خروجی با اندازه ثابت تبدیل میکند.

ویژگیهای یک هش امن:

- تعیینناپذیری خروجی (خروجی غیرقابل پیشبینی)

- عدم امکان بازگرداندن مقدار اولیه از خروجی (non-reversible)

- مقاومت در برابر تصادم (Collision Resistance)

5. نحوه کار الگوریتم SHA به زبان ساده

الگوریتمهای SHA به گونهای طراحی شدهاند که هر ورودی دادهای هر چقدر بزرگ باشد، تنها یک خروجی کاملاً یکتا و مشخص تولید میشود («اثر انگشت دیجیتال»). حتی تغییر یک بیت در ورودی، منجر به ایجاد خروجی کاملاً متفاوت خواهد شد.

6. کاربردهای SHA در امنیت سایبری

- امضای دیجیتال و تأیید یکپارچگی دادهها

- ذخیرهسازی پسوردهای امن (Password Hashing)

- رمزنگاری ارتباطات (SSL/TLS)

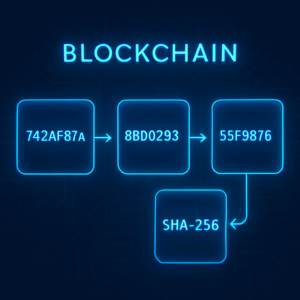

- حفظ امنیت تراکنشهای بلاکچین

- تولید کلیدهای رمزنگاری و کیف پول ارز دیجیتال

7. چرا SHA-1 ناامن شد؟

یکی از ویژگیهای اصلی یک الگوریتم هش امن، مقاومت در برابر تصادم است. با کشف حملات تصادم (Collision Attack) روی SHA-1 (به ویژه در سال ۲۰۱۷)، استفاده از آن ناامن قلمداد شد و امروزه به هیچ عنوان توصیه نمیشود.

8. SHA-2: نسل دوم الگوریتم هش

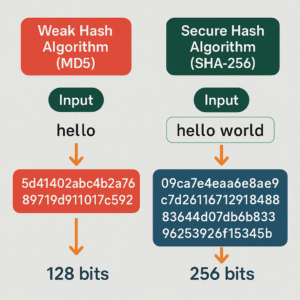

SHA-2، خانوادهای متشکل از چندین الگوریتم با اندازه خروجیهای متفاوت (256، 384 و 512 بیت) است که امنیت بالاتری نسبت به نسخه پیشین خود دارد. SHA-256 و SHA-512 امروزه رایجترینها هستند.

مزایا: سرعت مناسب، پشتیبانی گسترده، امنیت بالا

نکته: در بیتکوین و بلاکچین ها از SHA-256 استفاده میشود.

SHA الگوریتم هَش اَمن

9. SHA-3: آینده هش امن

در سال ۲۰۱۵ الگوریتم SHA-3 با معماری جدید (Keccak) معرفی شد تا گزینهای مقاوم در برابر انواع حملات رمزنگاری باشد. این الگوریتم هماکنون بیشتر در سامانههای نسل جدید استفاده میشود.

10. استانداردسازی SHA

در اغلب استانداردهای رمزنگاری (مانند NIST و FIPS)، استفاده از SHA-2 و SHA-3 الزامی است و الگوریتمهای دیگر به تدریج حذف میشوند.

11. SHA در پروتکلهای SSL و اینترنت

در تمامی مراودات HTTPS، امضای دیحیتال گواهیها و تایید هویت سرورها، از SHA-2 یا SHA-3 استفاده میشود تا امنیت دادهها در فضای اینترنت تضمین شود.

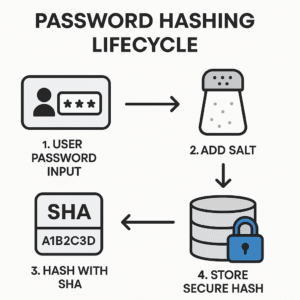

12. استفاده از SHA در ذخیرهسازی پسورد

نباید پسوردها به صورت خام ذخیره شوند! الگوریتمهای SHA (و ترجیحاً همراه با سالت و کلید)، پسوردها را غیرقابل بازگرداندن و رمزنگاری شده ذخیره میکنند.

13. حملات رایج علیه الگوریتمهای هش

- Collision Attack: کشف دو ورودی متفاوت با خروجی یکسان

- Preimage Attack: پیدا کردن ورودی برای یک خروجی مشخص

- Length Extension Attack: امکان اضافه کردن داده بدون دانستن ورودی اصلی (در برخی نسخههای SHA)

-

SHA الگوریتم هَش اَمن

14. مقایسه SHA با دیگر الگوریتمها

| الگوریتم | امنیت | سرعت | وضعیت فعلی |

|---|---|---|---|

| MD5 | پایین | بسیار سریع | منسوخ و ناامن |

| SHA-1 | پایین | نسبتاً سریع | منسوخ و ناامن |

| SHA-2 | بالا | سریع | قابل استفاده و توصیهشده |

| SHA-3 | بسیار بالا | سریع | توصیهشده برای آینده |

| BLAKE2 | بسیار بالا | بسیار سریع | جایگزین مدرن با کاربرد خاص |

15. جمعبندی و توصیه

امروزه استفاده از SHA-2 و SHA-3 تنها انتخاب امن برای سایتها و نرمافزارهای مدرن است. از SHA-1 و MD5 به هیچ وجه استفاده نکنید. همواره بهتر است سالت و الگوریتمهای KDF مانند bcrypt یا Argon2 را در کنار SHA برای ذخیره پسورد به کار ببرید.

16. ابزار و سایتهای تست آنلاین هش SHA

17. سوالات متداول (FAQ)

۱. آیا SHA-1 هنوز هم قابل استفاده است؟

خیر، طبق تمام استانداردها منسوخ و ناامن است.

۲. تفاوت SHA-2 و SHA-3 چیست؟

SHA-2 مبتنی بر معماری مرسوم فشردهسازی است، درحالیکه SHA-3 معماری Sponge و امنتر دارد.

۳. SHA چطور به امنیت بلاکچین کمک میکند؟

در بلاکچین SHA برای تولید هش هر بلاک و زنجیره استفاده میشود تا دستکاری غیرممکن شود.

18. منابع

-[ NIST FIPS 180-4: Secure Hash Standard

SHA الگوریتم هَش اَمن

دیدگاه کاربران

هیچ دیدگاهی برای این مقاله نوشته نشده است