هیچ محصولی در سبد خرید نیست

AIoT : سند امنیتی هوشِمصنوعی اشیاء

8 دقیقه مطالعه

🟩 بخش اول: مقدمه و تعریف AIoT

هوش مصنوعی اشیاء (AIoT)؛ انقلاب ترکیبی عصر دیجیتال

در دهه اخیر، شاهد همگرایی دو فناوری تحولساز بودهایم: اینترنت اشیاء (IoT) و هوش مصنوعی (AI). این ادغام نه تنها باعث ایجاد میلیاردها دستگاه متصل و هوشمند شده، بلکه اکوسیستمی خلق کرده که از آن بهنام AIoT (Artificial Intelligence of Things) یاد میشود؛ ترکیبی که انعطافپذیری، کارایی و بهرهوری زیرساختهای دیجیتال را متحول ساخته است.

امروز پلتفرمهای AIoT از خطوط تولید اتوماسیونشده در کارخانهها تا شهرهای هوشمند، سلامت دیجیتال، حملونقل هوشمند و خانههای متصل، حضوری ملموس دارند.

اما امنیت این سامانهها و اسناد استانداردسازی مرتبط به دغدغه جدی متخصصان، شرکتها، و دولتها بدل شده است، چرا که هر آسیبپذیری در AIoT میتواند بستر حملات سایبری پیچیده یا اخلال گسترده خدمات را ایجاد کند.

تصویر ۱: اکوسیستم AIoT و چتر امنیتی (نمودار شماتیک)

AIoT : سند امنیتی هوشِمصنوعی اشیاء

Alt Text:

نمودار جامع اکوسیستم AIoT شامل دستگاههای متصل (سنسور، دوربین، ماشین)، زیرساخت ابری، هوش مصنوعی مرکزی و لایههای چتر امنیتی سایبری در سطوح سختافزاری و نرمافزاری

کپشن سئو:

تصویر شماره ۱: اکوسیستم هوش مصنوعی اشیاء (AIoT) و اهمیت امنیت لایهبهلایه؛ حفاظت از تجهیزات هوشمند، پایگاه دادهها و زیرساخت شبکه در مقابل تهدیدات مدرن سایبری

۲. چیستی و اهمیت امنیت در AIoT

ضرورت امنیت در اکوسیستم هوش مصنوعی اشیاء (AIoT)

در حالیکه AIoT زیرساختِ اصلی اتوماسیون شهرها، صنایع و زندگی مدرن را میسازد، افزایش پیچیدگی و اتصال فراگیر، نمودار تهدیدات امنیتی را به صورت تصاعدی افزایش داده است.

در AIoT میلیاردها دستگاه هوشمند به دادههای حساس دسترسی دارند (مانند دوربینهای شهری، سنسورهای سلامت، خودروهای متصل و مراکز کنترل انرژی) و کوچکترین آسیبپذیری، نه تنها تهدیدی برای یک سامانه بلکه برای میلیونها کاربر و حتی زیرساخت ملی بهشمار میآید.

امنیت AIoT صرفاً محافظت فنی از دستگاه نیست؛ بلکه “امنیت داده”، “محافظت ارتباطات”، “حفظ حریم خصوصی”، “پایداری دسترسی سرویس” و حتی “جلوگیری از سوءاستفاده هوش مصنوعی” را شامل میشود.

چرا امنیت AIoT با امنیت IoT فرق دارد؟

- افزودن لایههای هوش مصنوعی، قابلیت حمله و بهرهجویی را توسعه میدهد (مانند خودکار شدن حملات یادگیرنده، جعل داده و تصمیمگیریهای مخرب).

- محرمانگی دادهها: تحلیل دادههای IoT توسط هوش مصنوعی اغلب شامل اطلاعات شخصی، سلامتی، مکانیابی و عادات رفتاری کاربر است.

- تهدیدات سیستمی: هر حمله موفق به یک نقطه از AIoT میتواند کل زیرساخت را مختل کند.

سناریوهای تهدید و آسیبپذیری AIoT (نمونههای واقعی):

| مثال جهانی | سناریو محتمل ایران | نوع تهدید | شرح کوتاه |

|---|---|---|---|

| هک دوربین شهری با بدافزار باتنت Mirai | نفوذ به سیستم خانه هوشمند | کنترل غیرمجاز تجهیزات | کنترل از راهدور دوربین یا قفلها |

| تزریق داده جعلی به سنسور خودرو | گمراهسازی تردد شهری | تغییر تصمیم هوشمند | نتیجهگیری اشتباه هوش مصنوعی |

| شنود ارتباط شبکه بیسیم کارخانه | دستکاری خط تولید | سرقت داده حساس | دزدی طرح و فرمولاسیون صنعت |

| حمله یادگیرنده به سیستم پزشکی هوشمند | جعل نسخه سلامت دیجیتال | تغییر داده پزشکی | تصمیمگیری اشتباه تشخیص پزشکی |

| اخلال در شبکه حملونقل هوشمند | ایجاد ترافیک مصنوعی | اختلال سرویس | مختل شدن حمل و نقل شهری |

📊 تصویر ۲: شبیهسازی تهدید سایبری در AIoT

AIoT : سند امنیتی هوشِمصنوعی اشیاء

Alt Text:

تصویری شماتیک از نقشه حمله سایبری به اکوسیستم AIoT؛ نمایش دستگاه هوشمند، مسیر حمله بدافزار، نفوذ به سرور هوش مصنوعی و آسیب به زیرساخت شهری

کپشن سئو:

تصویر شماره ۲: گونههای حملات سایبری در AIoT؛ کنترل از راه دور، نفوذ بدافزاری، جعل اطلاعات حسگر و تخریب سرویسهای هوشمند شهری

۳. لایههای اصلی امنیت در اکوسیستم AIoT

نگاه لایهای: الزامات امنیتی ۵گانه

امنیت AIoT به صورت لایهبهلایه باید پیادهسازی شود، بهطوریکه هر بخش (از سنسور و دستگاه تا شبکه، ابر، نرمافزار و حتی کاربر نهایی) یک سد دفاعی و سیاستهای حفاظتی خاص خود را داشته باشد:

-

لایه دستگاه (Device Layer):

- سختافزار ایمن، بوت امن (Secure Boot)، حفاظت فیزیکی

- رمزنگاری درون دستگاه و حافظه

-

لایه ارتباطی/شبکه (Network Layer):

- استفاده از پروتکلهای امن (TLS, HTTPS)

- ایزولهسازی ترافیک، احراز هویت دوعاملی دستگاهها

- پایش ترافیک و تشخیص ناهنجاری توسط AI

-

لایه داده و ابر (Data/Cloud Layer):

- ذخیرهسازی رمزگذاریشده، مدیریت کلید

- سیاستهای کنترل دسترسی مبتنی بر نقش (RBAC)

- رصد حملات و فرایندهای واکنش سریع (Incident Response) در پلتفرم ابری

-

لایه اپلیکیشن هوشمند (Smart App Layer):

- مشاهده رویدادها، مدیریت اپلیکیشن با اعتبارسنجی چندلایه

- بهروزرسانی نرمافزاری مداوم

-

لایه کاربر و مدیریت (User Layer):

- مدیریت سطح دسترسی، آموزش کاربر نسبت به حملات مهندسی اجتماعی

- بهرهگیری از احراز هویت بیومتریک و تحلیل رفتار کاربری با AI

جدول: راهکارهای لایهای حفاظت در AIoT

| لایه امنیتی | تهدیدات کلیدی | اقدامات پیشنهادی سئو |

|---|---|---|

| دستگاه (Device) | هک فیزیکی، شنود | رمزنگاری، بوت امن |

| شبکه (Network) | حملات Man-in-the-Middle | VPN، TLS، تشخیص ناهنجاری با AI |

| داده و ابر (Cloud) | سرقت کلید، نشت داده | رمزگذاری داده، RBAC، لاگ کامل |

| اپلیکیشن (App) | ضعف بروزرسانی، آسیبپذیری API | تست امنیتی، کد تمیز و مانیتورینگ مداوم |

| کاربر (User) | فیشینگ، تخلیه اطلاعات | آموزش، احراز هویت چند فاکتوره |

تصویر سوم: لایههای امنیتی AIoT

Alt Text:

اینفوگرافیک لایهبهلایه از امنیت اکوسیستم AIoT؛ شامل دستگاه، شبکه، ابر، اپلیکیشن و کاربر – نمایش اقدامات امنیتی مهم برای هر لایه

کپشن سئو:

تصویر شماره ۳: اینفوگرافیک جامع امنیت AIoT؛ الزامات حفاظتی سختافزاری، نرمافزاری و دادهمحور برای جلوگیری از نفوذهای سایبری پیشرفته

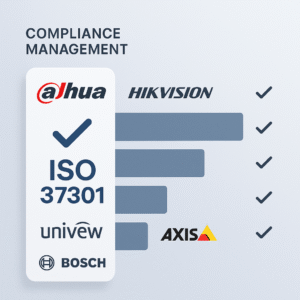

۴. مقایسه سندهای امنیتی در AIoT (نمونههای جهانی و ایران)

در حوزه امنیت AIoT، داشتن چارچوبها و اسناد مرجع معتبر، ضامن پیشگیری از آسیبپذیریها، کاهش ریسک و ارتقاء تابآوری زیرساختهای هوشمند است. اسناد امنیتی معتبر معمولاً توسط سازمانهای بینالمللی یا نهادهای ملی با رویکرد تطبیقپذیر تهیه میشوند.

در ادامه برخی از مهمترین این اسناد، مزایا و کمبودهای تطبیقی آنها تحلیل میشود.

۴.۱. اسناد امنیتی جهانی معتبر در AIoT

الف. NIST Special Publication 8259 و سند امنیتی AIoT

- NIST (مؤسسه ملی استاندارد و فناوری آمریکا) سند 8259 و الحاقات مرتبط با IoT & AI، یکی از جامعترین منابع برای تهیه سند امنیت AIoT بهشمار میرود.

- برجستهترین رویکردها:حفاظت چرخه عمر تجهیزات، الزامات کنترل دسترسی، مدیریت بروزرسانی، سیاستهای افشای آسیبپذیری، مدیریت رخداد و در عین حال رویکرد API-محور.

- ویژگیها:چکلیست دفاع لایهای، تضمین محرمانگی/جامعیت، اصل Hide by Design، الزامات تست نفوذ دورهای و آموزش پرسنل.

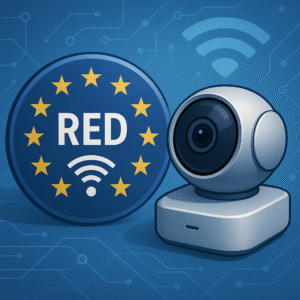

ب. ENISA IoT/AI Security Framework

- ENISA (آژانس امنیت سایبری اتحادیه اروپا) چارچوب امنیتی AIoT را مبتنی بر تحلیل تهدید (Threat Taxonomy) و نقشآفرینان مختلف (سازنده، تامینکننده، اپراتور) ارائه میدهد.

- ویژگیها:تاکید بر حریم خصوصی، تست امنیت پیش از ورود به بازار، سازگاری با GDPR، مدیریت ریسک و پروتکلهای پاسخ سریع به رخداد.

ج. GDPR و استانداردهای حفظ حریم خصوصی

- GDPR (مقررات عمومی حفاظت داده اروپا) هرگونه فعالیت AI یا IoT را مشمول ملاحظات حریم خصوصی، شفافیت داده و Consent کاربر میداند.

۴.۲. اسناد و مقررات بومی امنیت هوش مصنوعی اشیاء در ایران

الف. مرکز مدیریت راهبردی افتا

- مرکز افتا (اقدام مقابله با تهدیدات امنیتی فضای تبادل اطلاعات) بعضی پیوستهای امنیتی برای تجهیزات هوشمند، شبکه صنعتی و زیرساختهای کلیدی را منتشر کرده است؛ هرچند هنوز سند جامع AIoT خاص وجود ندارد.

- تمرکز:رمزنگاری بومی، محدودسازی دسترسیها، شناسایی تهدیدات مبتنی بر سناریو، ارزیابی امنیت فنی (PenTest)، و تاکید بر بومیسازی راهکارها.

ب. شورای عالی فضای مجازی

- توصیههایی برای خصوصسازی مقرراتGDPR ، تدابیر امنیتی با رویکرد بومی و توسعه اسناد مدل ارزیابی ریسک.

- کمبودها:پراکندگی مقررات، نبود سند یکپارچه، چالش در انطباق با فناوریهای نوظهور

۴.۳. جدول مقایسهای اسناد امنیتی AIoT: جهانی vs ایران

| معیار | NIST/ENISA | اسناد ایران | توضیحات سئو محور |

|---|---|---|---|

| چرخه عمر تجهیز | کامل، فازبندی | عمدتاً ناقص | ضرورت مدیریت End-of-Life |

| مدیریت آسیبپذیری | جامع و دورهای | مبتنی بر PenTest | بهروزرسانی نیازمند فرهنگسازی |

| حفاظت داده کاربران | بسیار دقیق | در حال تدوین | لزوم تدوین GDPR داخلی |

| سیاستهای گزارشدهی | کاملاً تدوین شده | ناکافی/پراکنده | توسعه سرویس واکنش سریع |

| الزامات سازنده | استانداردستیزی | کمبود الزام قانونی | ضرورت سند مجوز فنی |

| بومیسازی | امکانپذیر | بسیار مهم اما کند | بومیسازی الگوریتمی، رمزنگاری |

تصویر چهارم: نمودار مقایسهای اسناد امنیت AIoT

Alt Text:

نمودار مقایسهای اسناد امنیتی هوش مصنوعی اشیاء؛ نمایش تفاوتهای کلیدی استانداردهای NIST/ENISA و مقررات ملی ایران براساس معیارهای سئو

کپشن سئو:

تصویر شماره ۴: تحلیل تطبیقی اسناد امنیت AIoT؛ معرفی خلاءهای بومی و فرصتهای ارتقاء استانداردهای ایران نسبت به جهان

۵. بسترهای جدید تهدید در AIoT (هوش مصنوعی محور)

توسعه هوش مصنوعی در کنار IoT، حملات سایبری را نه تنها پیچیدهتر، بلکه “هوشمندتر” و پیشبینیناپذیر ساخته است. تهدیدات امروز فراتر از بدافزار ساده و شنود دادههاست و شامل حملات ترکیبی، خودکار و مبتنی بر یادگیری ماشین شده است.

۵.۱. دستهبندی تهدیدات نوین AIoT

- حملات فیشینگ هوشمند: شناسایی رفتار کاربر و ارسال پیام/ایمیل سفارشی توسط AI برای فریب حداکثری.

- Deepfake و جعل هویت: تولید داده/تصویر تقلبی جهت دور زدن امنیت بیومتریک یا فریب سیستمها

- حملات یادگیری تقویتی: استفاده از الگوریتمهای خود یادگیرنده برای دور زدن سیستمهای تشخیص نفوذ

- تزریق داده مخرب به مدلهای هوش مصنوعی (Data Poisoning): آلودهسازی AI با اطلاعات غلط برای تغییر تصمیمات حیاتی سامانه

- حملات به Edge/Cloud و API: حمله به نقاط لبه، APIهای باز، و سرویسهای ابری با توسعهپذیری بالا

۵.۲. سناریوهای واقعی و تکرارشونده

| نوع حمله | مثال دنیا | اثر بالقوه | پیشنهاد امنیتی سئو محور |

|---|---|---|---|

| AI-driven Malware | حمله به بیمارستانها (WannaCry) | قفل شدن وسایل حیاتی و خط تولید | جداسازی شبکه، مانیتورینگ هوشمند |

| Data Poisoning | حمله به تشخیص چهره | تشخیص اشتباه و شکست امنیت دسترسی | بررسی داده ورودی، آموزش مقاوم مدل |

| API Abuse/Zero-Day | حمله به اپلیکیشنهای شهری | مختل شدن سرویس حملونقل/ترافیک | فایروال هوشمند API و تست نفوذ خودکار |

| Edge Botnet Attacks | حمله به شبکه دوربینهای شهری | DDoS سراسری و قطع خدمات عمومی | استفاده از پروتکلهای لایهای، تفکیک ترافیک |

۵.۳. راهکارهای مقابله مدرن:

- تحلیل رفتاری مبتنی بر AI (AI-driven Anomaly Detection)

- تست نفوذ مستمر اتوماتیک با یادگیری ماشین

- رمزنگاری پیشرفته و مدیریت کلید هوشمند

- لزوم بومیسازی الگوریتمها و تجهیزات امنیتی

- آموزش تخصصی پرسنل پیرامون تهدیدات AI محور

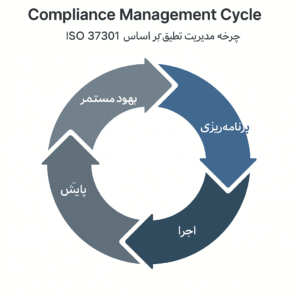

۶. چارچوب سند امنیتی جامع AIoT

در دنیای امروز، یک سند امنیتی اثربخش برای اکوسیستم هوش مصنوعی اشیاء (AIoT) باید تلفیقی از رویکردهای فنی، حقوقی و فرهنگی باشد و همزمان الزامات جهانی و مقتضیات بومی را رعایت کند. چنین سندی باید نقشه راه امنیت AIoT را – از طراحی سختافزاری و نرمافزاری تا مدیریت عملیات و واکنش در برابر رخداد – به صورت مرحلهبهمرحله ارائه دهد.

۶.۱. بخشهای اصلی سند امنیتی AIoT

۱. اصول و تعاریف کلیدی:

- تعریف AIoT، سناریوهای کاربرد، ذینفعان

- شرح کلیدواژههای امنیتی مانند “احراز هویت هوشمند”، “بومیسازی”، “حفاظت داده مقطعی”

۲. ارزیابی تهدیدها و ریسک:

- تحلیل تهدید بر اساس مدلهای STRIDE، MITRE ATT&CK و OWASP

- ارائه ماتریس ریسک مختص AIoT شامل انواع هجوم فیزیکی، نرمافزاری و حملات یادگیرنده

۳. لایههای الزامی حفاظت:

- امنیت فیزیکی/دستگاه (مانند Secure Boot، TPM، HSM)

- ارتباطات امن (TLS، IPsec، VPN هوشمند)

- داده و ابر (رمزنگاری چندلایه، مدیریت سیکل عمر داده)

- امنیت اپلیکیشن (کد پاک و تستپذیر، آزمایشگاه AI/IoT PenTest)

- مدیریت کاربر (آموزش همگانی، احراز هویت چندعاملی، تحلیل رفتار)

۴. مدیریت آسیبپذیری و تست نفوذ:

- الزامات ارزیابی دورهای، گزارشدهی تعریف شده، همکاریسازنده با نهاد حاکمیتی

- پیادهسازی تست نفوذ اتوماتیک مبتنی بر AI و توصیههای NIST/ENISA

۵. سیاستهای حفاظت داده و حفظ حریم خصوصی:

- انطباق با GDPR یا تدوین مقررات داخلی مشابه

- اخذ رضایت آگاهانه کاربران (User Consent) برای تحلیل دادهها

- عدم نگهداری داده حساس فراتر از نیاز عملیاتی

۶. واکنش به رخداد و بازیابی:

- تدوین برنامه پاسخ به رخداد (IRP: Incident Response Plan)

- مانیتورینگ مداوم و بازیابی پویای سرویس در صورت حمله

۷. الزامات بومیسازی و پیوست فرهنگی:

- رمزنگاری و الگوریتم بومی

- لحاظ سیاستهای حاکمیتی قانونی/اخلاقی

- بستر اعمال مقررات ویژه اقلیم ایران

۶.۲. چکلیست اجرایی سند امنیتی AIoT

| محور | الزامات عملیاتی | ابزار و روش پیشنهادی |

|---|---|---|

| احراز هویت | Two-Factor, PKI | OTP، احراز اتوماتیک |

| رمزنگاری داده | AES-256, RSA, توکنسازی | HSM، مدیریت کلید AI |

| تست نفوذ | دورهای، اتوماتیک، گزارشگر | AI Pentesting، API Security |

| آموزش کاربران | کارگاه، محتوای چندرسانهای | سناریو مهندسی اجتماعی |

| مانیتورینگ | تشخیص رفتاری و ناهنجاری | SIEM، تحلیل AI |

۶.۳. نقشه راه پیادهسازی سند امنیتی AIoT

- ارزیابی وضع موجود (فنی و فرایندی)

- تهیه GAP Analysis نسبت به استاندارد جهانی و بومی

- تدوین سند بومی–ترجمه تجارب و بومسازی استانداردهای NIST/ENISA

- سازگاری با ضوابط افتا و شورای عالی فضای مجازی

- اجرای آزمایشی در یکی از زیرساختهای حکومتی یا شهری (پایلوت)

- رفع نواقص، بازبینی مستمر و آموزش ذینفعان

۷. پیشنهادات اجرایی برای ایران و راهکارهای بومیسازی

الف. ایجاد کارگروه ملی AIoT Security

با حضور نمایندگان افتا، شورای عالی فضای مجازی، پژوهشگاه ارتباطات، دانشگاهها و شرکتهای دانشبنیان حوزه AI و IoT.

ب. تدوین استاندارد بومی AIoT بر پایه NIST/ENISA

- استخراج الزامات حیاتی

- “ترجمه” فناوری به زبان مقررات ملی

- مصوبسازی توسط نهادهای سیاستگذار

ج. شبکه تست نفوذ ملی (AI Pentest NAT)

ایجاد بستر تست نفوذ و ارزیابی عملیاتی سامانههای هوشمند، با بهرهگیری از هوش مصنوعی بومی و صیانت دادهها.

د. راهاندازی آزمایشگاه رمزنگاری و الگوریتمهای بومی

توسعه و ارزیابی الگوریتمهای بومی در حوزه IoT و هوش مصنوعی (حفاظت داده، مدیریت کلید، احراز هویت)

ه. آموزش تخصصی، کاربرمحور و فرهنگی

توسعه فرهنگ امنیت سایبری از کاربر نهایی تا مدیران ارشد؛ تولید محتوا و کارگاههای آموزشی تشخیص فیشینگ، Deepfake و حملات AI Driven

و. مانیتورینگ همگانی و گزارشدهی استاندارد

سامانه سراسری گزارشدهی تهدیدات AIoT (هم برای کاربران، هم تولیدکنندگان و سرویسدهندگان)

ز. حمایت از تولید تجهیزات و فریمورهای بومی

حمایت مالی و فنی از شرکتهای تولیدکننده سختافزار و نرمافزار AIoT با رویکرد کاملاً بومی، تا وابستگی به تجهیزات خارجی حداقلی شود.

۸. نتیجهگیری، سوالات پرتکرار (FAQ) و منابع سئو محور

جمعبندی تخصصی و سئو محور:

امنیت هوش مصنوعی اشیاء (AIoT) قلب تپنده زندگی هوشمند مدرن است و بدون راهبرد یکپارچه، کشور با بحرانی جدی در حوزه حفاظت از دادهها، خدمات و داراییهای ارزشمند خود مواجه خواهد شد.

“سند امنیتی جامع هوش مصنوعی اشیاء” باید فراتر از دستورالعملهای فنی، زمینهساز فرهنگ امنیت و توسعه فناورانه کشور باشد.

الزامات جهانی همچون NIST و ENISA قابلیت بومسازی داشته و ایران با محوریت کارگروه ملی، آزمایشگاه رمزنگاری بومی، آموزش فراگیر و حمایت از اکوسیستم دانشبنیان میتواند ضمن حفظ استقلال، مانع بحران امنیت AIoT شود.

سوالات متداول (FAQ) امنیت AIoT

۱. AIoT چیست و چگونه با IoT تفاوت دارد؟

AIoT ترکیب هوش مصنوعی و اینترنت اشیاء است و فرایند جمعآوری، تحلیل و تصمیمگیری دادهها را هوشمند و خودکار میکند. برخلاف IoT، لایه یادگیری و واکنش خودکار در AIoT تهدیدات پیچیدهتری را مطرح میکند.

۲. بزرگترین تهدید امنیتی AIoT چیست؟

حملات ترکیبی و مبتنی بر یادگیری (مانند حملات Deepfake، فیشینگ هوشمند، تزریق داده جعلی به مدلهای AI و حمله به APIها و سرویسهای ابر محور)

۳. اسناد امنیتی معتبر برای AIoT کداماند؟

NIST SP-8259 (آمریکا)، ENISA IoT/AI Security، مقررات GDPR (اروپا)، اسناد افتا و شورای عالی فضای مجازی در ایران (هنوز به سطح استانداردهای جهانی نرسیدهاند).

۴. چگونه شرکتها و نهادهای ایرانی میتوانند سند امنیتی AIoT را عملیاتی کنند؟

ارزیابی وضع موجود، اقتباس استانداردهای جهانی و بومیسازی طبق توصیههای همین مقاله. آموزش فراگیر و تست نفوذ متمرکز.

۵. آینده امنیت AIoT در ایران چیست؟

بستگی به سرعت بروزرسانی اسناد، توسعه سختافزار بومی و سرمایهگذاری در آموزش کاربران و فرهیختگان دارد.

منابع پیشنهادی برای سئو و استناد تخصصی

[- NIST SP 8259 – Foundational Cybersecurity Activities for IoT Device Manufacturers

-[ ENISA – Securing Smart Devices: IoT and AI Security

-[ مرکز مدیریت راهبردی افتا ایران

-[ شورای عالی فضای مجازی، مقررات ملی IoT و AI

- مقالات تخصصی IEEE Security on AIoT

- پژوهشکده ارتباطات و فناوری اطلاعات

دیدگاه کاربران

هیچ دیدگاهی برای این مقاله نوشته نشده است